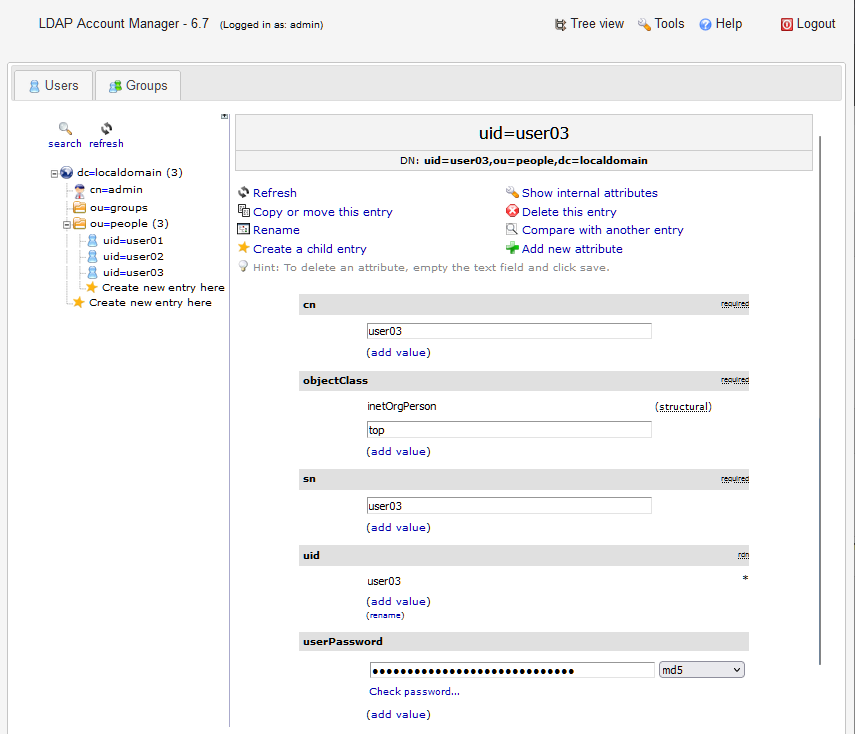

前回Keycloakを使った認証のテストをしましたが、ユーザ情報の格納にはシステムに組み込まれているH2 Databaseが使用されているようです。コマンド一つですべてが立ち上がるのは便利ですが、実際はLDAPなどの外部ストレージを使用するのではということで、下記記事を参考に、先日立てたOpenLDAPサーバの環境を利用して引き続きKeycloakの認証テストをしてみました。

「KeycloakでLDAP認証を試してみる」

https://qiita.com/izey0306/items/13075668536c62879f4e

「OpenLDAP Server」

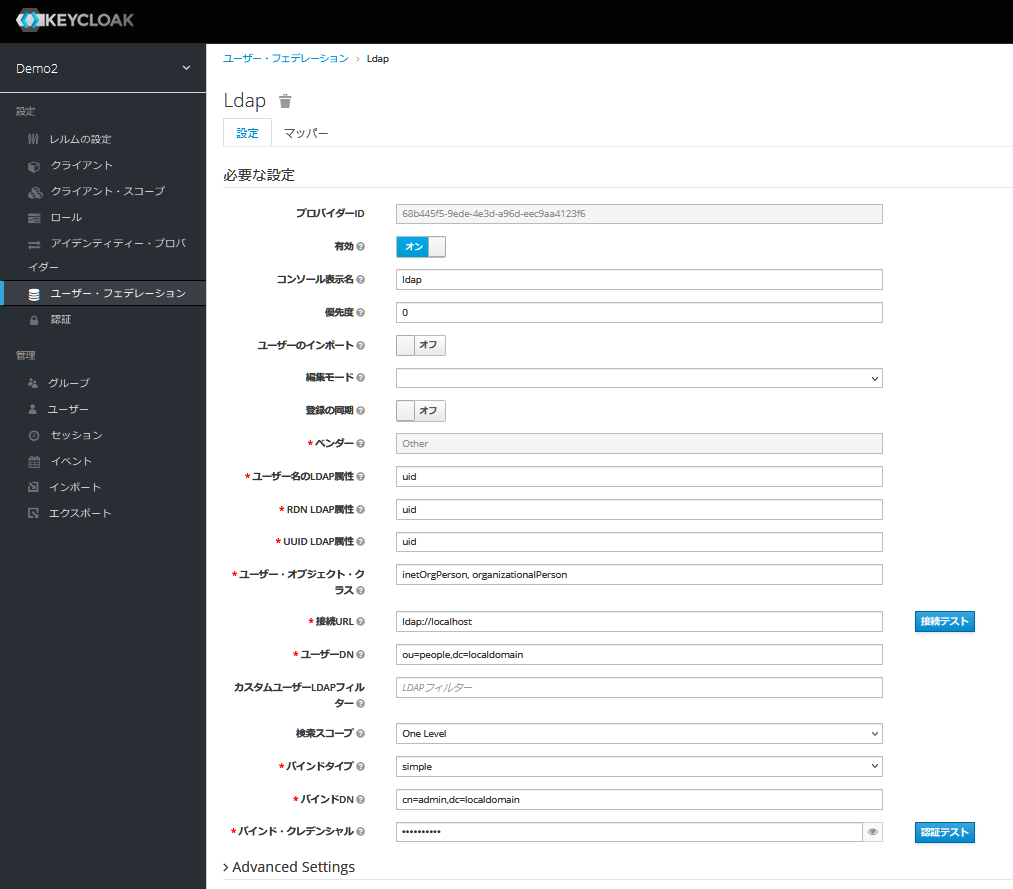

Keycloakの設定は、新しくレルムdemo2を追加し、ユーザフェデレーションの設定をします。

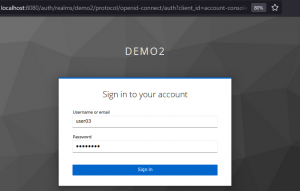

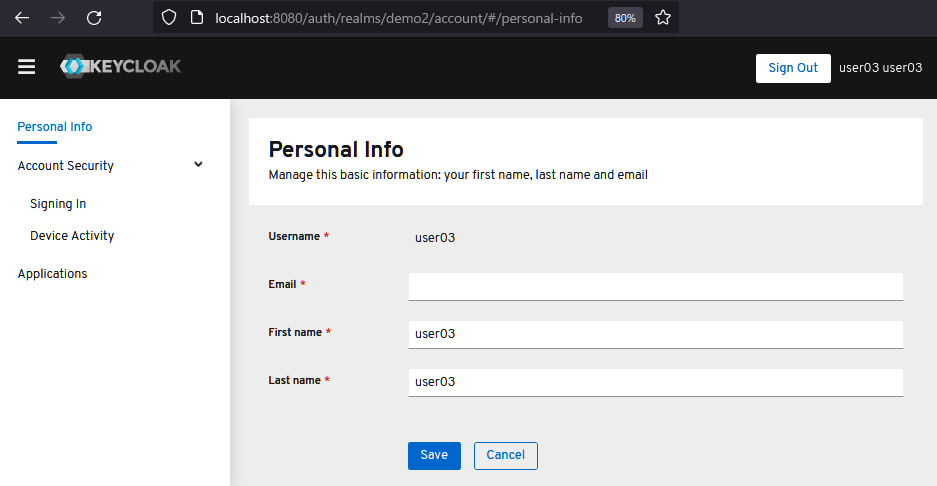

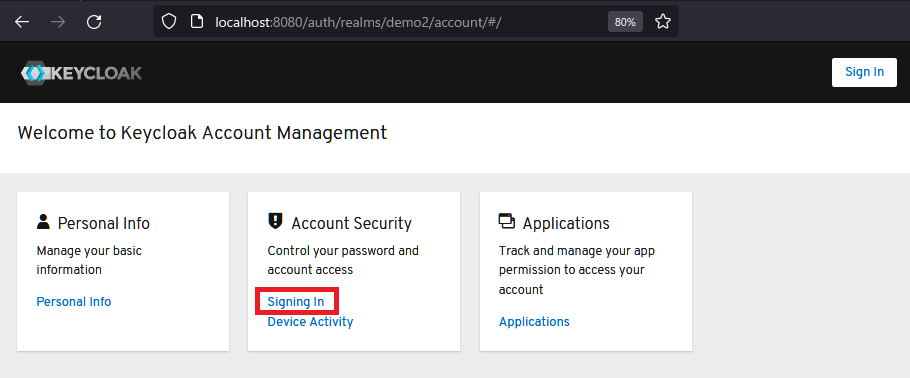

LDAPのユーザでサインインするだけのテストのため、Account Securityを利用

http://localhost:8080/auth/realms/demo2/account

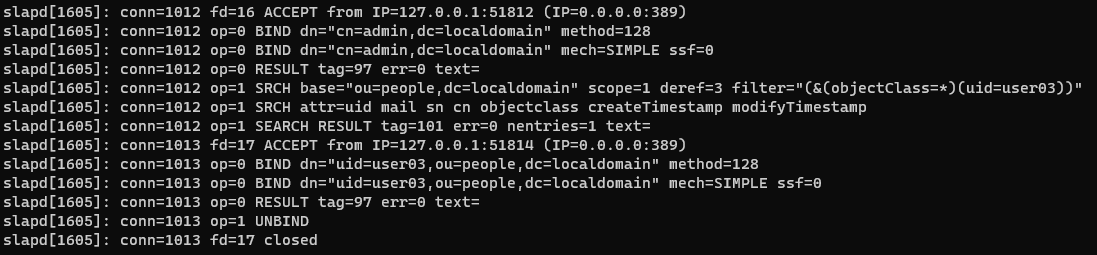

LDAPのログ確認ですが、デフォルトではほとんど表示しないことから、以下のような.ldifファイルで設定を更新しました。(LDAP用のログを分けることもできますが、ここではデフォルトのrsyslog)

参考) https://zenn.dev/uchidaryo/books/ubuntu-2204-server-book/viewer/openldap

logging.ldif

dn: cn=config

changetype: modify

replace: olcLogLevel

olcLogLevel: stats

sudo ldapmodify -Q -Y EXTERNAL -H ldapi:/// -f logging.ldif

tail -f /var/log/syslog

Keycloakは機能が豊富なOSSで、連携するミドルウェアも多数あることから、少しずつ確認していこうと思います。